안녕하세요! 혹시 여러분도 소프트웨어 개발과 배포 과정에서 보안 때문에 골머리 앓고 계신가요? 🤔 빠르게 변화하는 IT 환경 속에서 개발 속도를 따라가면서도 보안 취약점 하나 없이 완벽한 제품을 내놓는 건 정말 쉽지 않은 일이죠. 저도 예전에 프로젝트를 진행하면서 보안 이슈로 밤샘 야근을 밥 먹듯이 했던 기억이 생생하네요. 진짜 피곤했거든요! 😢 하지만 이제 더 이상 걱정하지 마세요! 오늘은 이 모든 고민을 한 번에 해결해 줄 "통합 보안 플랫폼" 구축에 대한 모든 것을 알려드릴게요. 저와 함께 개발 프로세스에 보안을 완벽하게 녹여내는 방법을 알아볼까요? 😊

왜 통합 보안 플랫폼이 필요할까요? 💡

예전에는 개발이 끝나면 마지막에 부랴부랴 보안 검사를 돌리곤 했잖아요? 그니까요, 이게 얼마나 비효율적인데요! 😅 이런 방식으로는 취약점이 뒤늦게 발견되어 수정 비용이 폭증하거나, 심지어 출시가 지연되는 최악의 상황까지 발생할 수 있어요. 솔직히 말해서, 개발팀과 보안팀 간의 소통 부재도 큰 문제였죠. 각자 다른 툴을 쓰고 정보 공유도 잘 안 되니 혼란만 가중되었고요.

하지만 통합 보안 플랫폼을 구축하면 이런 문제들을 한 번에 해결할 수 있어요. 개발 초기부터 보안을 고려하는 'Shift-Left' 패러다임을 적용해서, 취약점을 조기에 발견하고 빠르게 수정할 수 있죠. 결과적으로 시간과 비용을 절약하고, 더 안전한 소프트웨어를 더 빠르게 배포할 수 있게 된답니다. 진짜 좋지 않나요? 😉

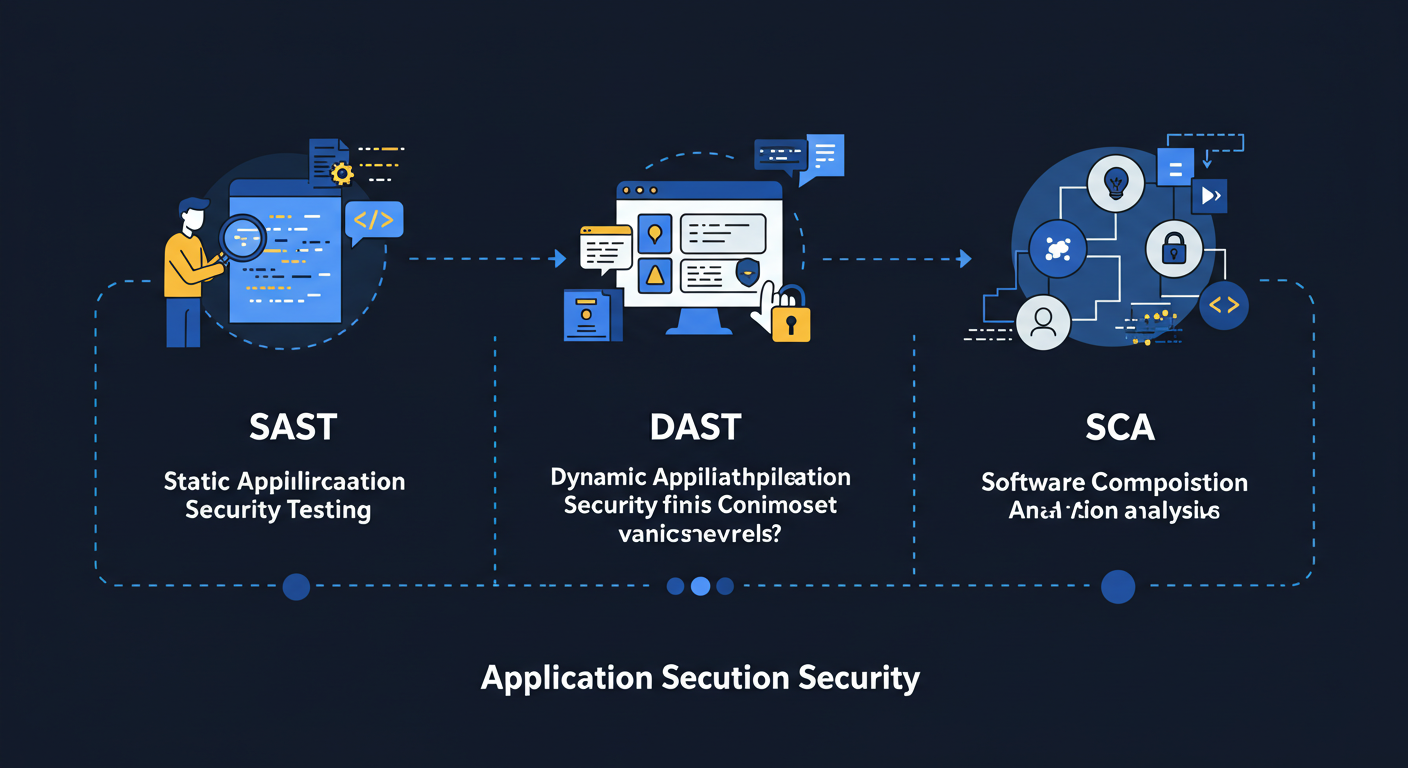

핵심 구성 요소 파헤치기: SAST, DAST, SCA 🔎

통합 보안 플랫폼의 핵심은 바로 다양한 보안 솔루션들을 한데 모으는 거예요. 그중에서도 SAST, DAST, SCA는 필수 중의 필수라고 할 수 있죠!

- SAST (정적 애플리케이션 보안 테스팅): 코드를 실행하지 않고 소스 코드 자체를 분석해서 잠재적인 보안 취약점을 찾아내요. 개발자가 코드를 작성하는 단계에서 바로 피드백을 받을 수 있어서 아주 유용하답니다.

- DAST (동적 애플리케이션 보안 테스팅): 애플리케이션이 실행되는 환경에서 실제 공격처럼 시뮬레이션해서 취약점을 발견해요. SAST가 발견하지 못하는 런타임 관련 문제나 설정 오류 같은 것들을 잡아낼 수 있죠.

- SCA (소프트웨어 구성 분석): 요즘 소프트웨어는 오픈소스 라이브러리 없으면 안 되잖아요? SCA는 바로 이 오픈소스 라이브러리에서 발생할 수 있는 보안 취약점이나 라이선스 문제를 식별해줘요. 우리가 모르는 사이에 위험에 노출될 수 있는 걸 막아주는 아주 중요한 역할이죠!

SAST/DAST/SCA 통합의 시너지 효과 🌟

이 세 가지 도구를 따로 쓰는 것보다 한 플랫폼에서 통합해서 사용하면 시너지 효과가 엄청나요. 예를 들어, SAST로 코드 단계에서 발견한 문제를 DAST로 실제 운영 환경에서 다시 한번 검증할 수 있고, SCA로 오픈소스의 위험까지 관리하면 그야말로 빈틈없는 보안 체계가 완성되는 거죠! 게다가 모든 검사 결과를 한 곳에서 볼 수 있으니 관리도 훨씬 편하답니다.

감사 로깅과 정책 기반 배포 승인 🔐

보안만큼 중요한 게 바로 '투명성'이에요. 누가 언제 뭘 했는지 정확히 기록되는 감사 로깅은 필수죠. 모든 개발 및 배포 활동에 대한 로그를 남겨두면, 혹시라도 문제가 생겼을 때 원인을 파악하고 책임 소재를 명확히 하는 데 큰 도움이 돼요. 특히 규제 준수를 위해서도 감사 로깅은 정말 중요하답니다. 나중에 감사팀에서 '이거 왜 이렇게 됐죠?'라고 물어보면 로그 보여주면 딱이죠! 😉

정책 기반 배포 승인 시스템을 도입하면, 특정 보안 검증 단계(예: SAST/DAST 통과, 취약점 임계값 미달)를 거치지 않으면 배포가 자동으로 차단되도록 설정할 수 있어요. 이거 진짜 강력한 기능이에요! 사람이 놓칠 수 있는 실수를 시스템이 딱 잡아주는 거죠.

SBOM (Software Bill of Materials)과 규제 대응 📜

요즘 소프트웨어 공급망 보안이 엄청 중요해졌잖아요? 특히 SBOM (Software Bill of Materials)은 소프트웨어를 구성하는 모든 요소들의 목록이라고 생각하시면 돼요. 어떤 오픈소스를 썼는지, 어떤 컴포넌트가 들어갔는지 등을 투명하게 보여주는 '재료 명세서' 같은 거죠. 이걸 만들고 관리하는 게 왜 중요하냐면요, 소프트웨어에 문제가 생겼을 때 어떤 부분이 영향을 받는지 빠르게 파악하고 대응할 수 있게 해주기 때문이에요. 게다가 최근에는 정부나 기관에서 SBOM 제출을 의무화하는 경우도 늘고 있어서, 미리 준비해두면 나중에 허둥지둥할 필요가 없어요.

통합 플랫폼 내에서 SBOM을 자동으로 생성하고 관리할 수 있다면, 규제 준수 부담을 확 줄일 수 있어요. 예를 들어, 특정 보안 규제(ISO 27001, GDPR 등)를 준수해야 할 때, 플랫폼이 자동으로 필요한 보고서를 생성해주거나, 정책 위반 사항을 감지해서 알림을 줄 수 있죠. 이러면 진짜 편해진답니다!

SBOM과 규제 대응은 초기 설정이 복잡할 수 있어요. 하지만 한 번 제대로 구축해두면 장기적으로 엄청난 시간과 노력을 절약할 수 있다는 점을 잊지 마세요. 전문적인 지식이 필요하다면, 외부 컨설팅을 받는 것도 좋은 방법이에요.

통합 보안 플랫폼 구축의 실제 이점 ✨

제가 이 통합 보안 플랫폼을 직접 경험하면서 느낀 가장 큰 이점은 바로 "개발 생산성 향상과 보안 강화"가 동시에 이루어진다는 점이었어요. 예전에는 보안 때문에 개발이 늦어지는 경우가 허다했는데, 이제는 오히려 보안 프로세스가 개발 속도를 더 빠르게 만들어주는 느낌이랄까요? 아래 표로 간단히 정리해봤어요!

| 구분 | 통합 플랫폼 구축 전 | 통합 플랫폼 구축 후 |

|---|---|---|

| 취약점 발견 시점 | 배포 직전 또는 운영 중 | 개발 초기 단계 |

| 수정 비용/시간 | 높음 (지연 발생) | 낮음 (빠른 해결) |

| 규제 준수 | 수동/어려움 | 자동화/용이 |

| 팀 간 협업 | 단절/비효율적 | 원활/자동화 |

글의 핵심 요약 📝

지금까지 소프트웨어 개발 프로세스에 통합 보안 플랫폼을 구축하는 것이 왜 중요하고, 어떤 구성 요소들이 있는지 살펴봤어요. 복잡해 보이지만 결국 더 안전하고 효율적인 개발을 위한 지름길이랍니다!

- SAST/DAST/SCA 통합: 개발 초기부터 배포 후까지 모든 단계에서 보안 취약점을 자동으로 검증하고 관리해요.

- 감사 로깅과 정책 기반 승인: 모든 활동을 기록하고, 정의된 보안 정책을 준수할 때만 배포가 가능하도록 자동화해서 안정성을 높여요.

- SBOM 및 규제 대응: 소프트웨어 구성 요소를 투명하게 관리하고, 증가하는 보안 규제에 효과적으로 대응할 수 있게 도와줘요.

통합 보안 플랫폼, 왜 필요할까?

자주 묻는 질문 ❓

어때요, 통합 보안 플랫폼에 대한 궁금증이 좀 풀리셨나요? 사실 보안은 개발만큼이나 끊임없이 공부하고 적용해야 하는 분야인 것 같아요. 하지만 이렇게 시스템을 잘 갖춰두면 훨씬 효율적으로 관리할 수 있답니다. 더 궁금한 점이 있다면 언제든지 댓글로 물어봐주세요~ 😊 우리 모두 안전하고 멋진 소프트웨어를 만드는 그날까지 파이팅입니다! 💪

'IT정보' 카테고리의 다른 글

| 구글 애드센스 RAF 정책, 왜 중요할까요? 정책 준수를 위한 실천 방안. RAF 정책과 관련된 자주 묻는 질문 (7) | 2025.06.27 |

|---|---|

| AI 시대, NFS로 데이터 관리 마스터하기: 분산 파일 시스템의 재발견 (2) | 2025.06.27 |

| 국가 망 보안 체계(N2SF). 대한민국 디지털 안전의 핵심. 더 강력해진 정부 보안 (4) | 2025.06.26 |

| AI Agent와 API, 새로운 연결 속 숨겨진 보안 위험과 해결책 (5) | 2025.06.26 |

| 클라우드 네이티브 시대, 성공을 위한 DevSecOps & AI SaaS 전략 (2) | 2025.06.25 |